Kubernetes 无疑是最受欢迎的编排平台,超过 70-80% 的组织以一种或另一种方式使用它。 随着其受欢迎程度的提高,保护集群近年来也变得至关重要。

大多数配置的 Kubernetes 默认提供基本的安全性,例如,集群的基于 IP 的安全性。 但是,当涉及到高级安全措施时,您需要自己集成它们。 Kubernetes 不提供它们。 因此,使用第三方工具降低安全风险至关重要。

披露已知漏洞有助于最大限度地降低整个 IT 行业的风险。 因此,开源可能是一个不错的选择。 与托管安全工具相比,开源扫描工具提供了一种低成本的选择,可以快速实施安全测试,同时避免供应商锁定。

让我们探索一些可以帮助您发现 Kubernetes 集群中的漏洞和错误配置的工具。

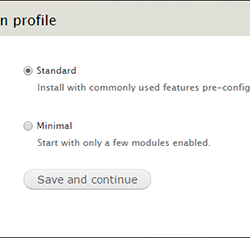

Kubescape 面板

Kubescape 是一个开源工具,可帮助您评估集群的安全性、漏洞和配置。 它支持 YAML 文件,并且可以根据多个框架检测错误配置。

在扫描和分析您的集群后,它将生成带有风险分析的 PDF 或 JSON 报告。 定期扫描您的集群和 YAML 文件是理想的选择,因为它可以识别所有必须立即解决的漏洞。

您可以通过运行以下命令开始扫描:

kubescape 扫描 –提交 –启用主机扫描 –详细

此后,您可以将扫描结果提交到 Kubescape 门户。 您可以前往 Kubescape 并创建一个帐户。 然后在侧窗格中选择“配置扫描”。 向下滚动时,您可以找到您的帐号。 要将结果推送到门户,请运行:

kubescape 扫描 –submit –account=YOUR_ACCOUNT_NUMBER

存储和访问扫描结果的能力将帮助您跟踪安全改进和补丁。

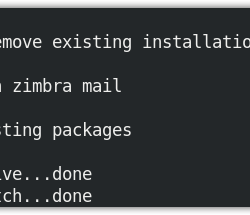

库贝长凳

Kube Bench 是 Aqua Security 的一个开源工具,允许您在 Kubernetes 中执行测试,以确认您遵循互联网安全中心 (CIS) 的最佳实践。 Kube Bench 是一个可以部署为容器的 Go 应用程序。

这些测试适用于许多 Kubernetes 版本,并在 YAML 作业文件中定义,可以轻松修改和扩展以输出 JSON 格式的测试结果。

Kube Bench 指出测试结果中的错误并就如何修复它们提出建议。 它还可以很好地与自动化工具配合使用,以确保数据在传输和静止时都得到适当的加密,并且部署遵循最小权限原则。

Kube Bench 是发现 Kubernetes 不合规问题的绝佳工具。 Kube Bench 0.50 添加了对更改 kube-controller 和 scheduler 的 kubeconfig 位置的支持。 要在 AKS 中运行 Kube Bench,请执行:

docker run –rm -v `pwd`:/host aquasec/kube-bench:latest install ./kube-bench

Kubeaudit

Kubeaudit 由 Shopify 开发,是一种命令行工具,用于评估 Kubernetes 集群的标准安全策略。 它是用 Go 编写的,可以通过一个命令安装在本地机器上。 它有多种审计模式,包括清单、本地和集群。

Kubeaudit 中的“审计员”是可以同时或单独执行的测试。 它根据一组审计检查 Kubernetes 集群,包括是否存在任何允许权限提升的间隙、是否有任何集群映像配置错误,或者是否为系统禁用了 root 帐户。

它不仅检查集群中的漏洞,还提供有关如何修复它们的建议。 每个“审核员”都提供深入的信息以及建议的实践以在您的系统中实施。

您可以通过运行以下命令来执行 Kubeaudit:

kubeaudit all -f “/path/to/config_or_manifest”

Kube 扫描

Octarine 的 Kube Scan 是 Kubernetes 的风险管理工具。 它搜索 Kubernetes 集群并为每个工作负载分配风险评分,0 代表低风险,10 代表高危险。 Kubernetes 通用配置评分系统 (KSCCSS) 框架用于生成风险评分。

它可与 CVSS 相媲美。 它根据 Kubernetes 策略、功能和权限级别等 30 多个安全参数以及风险基线计算风险评分。 开发的难易程度或开发的高影响和广度也是风险评分的因素。

Kube Scan 可以从命令行运行,并具有用户友好的在线界面,用于识别和显示风险信息。 您还可以为 KCCSS 框架设计添加独特的规则。

安装后,它会扫描集群中当前运行的工作负载,然后生成详细的风险管理报告。

做一个猎人

Kube-hunter 是由 Aqua Security 开发并用 Python 编写的另一个开源 Kubernetes 漏洞扫描器。 该工具比 Kube Bench 更进一步,分析 CIS 程序之外的 Kubernetes pod 和集群,通过允许用户编写可以从本地机器远程甚至从内部执行的自定义模块,在它们被攻击者利用之前发现潜在的危险缺陷集群处于主动和被动模式。

它在 Kube Bench 的 CIS 规则中添加了识别和渗透测试工具,以帮助发现 Kubernetes 集群中的潜在安全问题。 Kube-hunter 以多种方式扫描漏洞,包括远程、交错和网络,在本地或集群中执行。

它必须以二进制 zip 格式下载,并使用 pip 直接在具有网络访问集群的本地 PC 上运行。 或者,通过在集群中将 Kube-hunter 作为 pod 执行,可以轻松地将其安装在 Kubernetes 环境中。

结论

对于成功的监控和稳健的系统,选择正确的工具至关重要。 上面提到的一些工具可以让您做的不仅仅是监控; 它们还允许您管理、排除故障和跟踪。 就像您使用的指标一样,应根据您和您公司的需求仔细选择和使用工具。